什么是目录扫描

部署的网站有一些敏感文件

如配置文件(xxx.cfg)

数据文件(xxx.sql、.tar.gz)

目录(/backup、/conf、/admin)

会泄露哪些信息

- 数据库用户名和密码

- 服务器的用户名和密码

- 网站源码

- 数据库的文件

- ……

为什么会泄露?

配置不当的问题

本地文件包含

php为例:

local file inclusion(LFI)

include(“路径/文件”) include(“…/…/…”)

require();

dvwa靶场

http://localhost/dvwa/vulnerabilities/fi/?page=../../phpinfo.php

http://localhost/dvwa/vulnerabilities/fi/page=../../../../../../../in.txt

图示:

常见的敏感目录和文件

1、robots.txt

2、sitemap.xml

3、网站的备份文件/数据

在线压缩、文件名、20210819.zip

后台登录的目录

/admin

/manage

安装包(源码)

非开源,商用

1.zip

上传的目录

文件上传漏洞 webshell

/upload

/upload.php

mysql的管理界面

MySQL

web页面去管理

phpadmin 密码爆破 webshell

程序的安装路径

/install

php的探针

phpinfo

雅黑探针

文本编辑器

Ueditor(https://github.com/fex-team/ueditor)

kindeditor

CKeditor

文件上传漏洞、命令注入

Linux

/etc/passwd

/etc/shadow SHA512

/etc/sudoers sudo

MacOS

.DS_Store

编辑器的临时文件.swp

目录穿越

Windows IIS

Apache

tomcat WEB-INF

其他非常规文件

password.txt

文件扫描思路

做法

直接在域名后面拼接路径/文件名,如果返回200,就是存在

扫描方法?

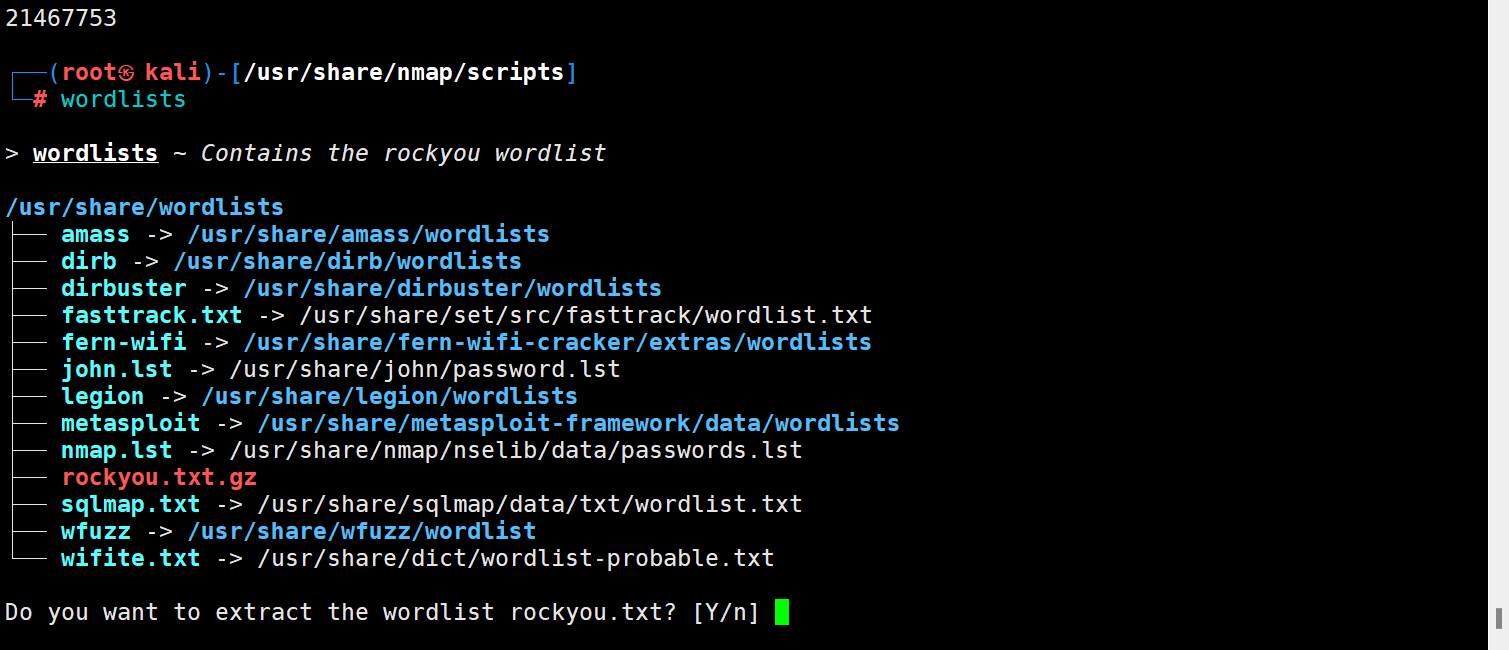

文件扫描的字典

wordlists

工具

注意事项

应对WAF、IDS

使用代理或者网络空间搜索引擎

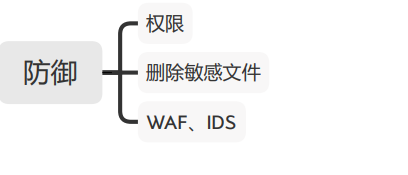

防御

评论区